Die „Fine-Grained Password Policies“ (FGPP) sind ein Feature von Active Directory (AD), das es Administratoren ermöglicht, die Passwortrichtlinien für bestimmte Benutzer oder Benutzergruppen innerhalb einer Domäne zu konfigurieren. Mit FGPP können Administratoren unterschiedliche Passwortrichtlinien für verschiedene Benutzergruppen definieren, anstatt eine einzige Passwortrichtlinie für die gesamte Domäne zu verwenden.

FGPP ermöglicht es Administratoren, verschiedene Passwortrichtlinien auf der Grundlage von Attributen des Benutzers zu erstellen, z.B:

- Mindestlänge des Passworts

- Verwendung von Groß- und Kleinbuchstaben, Ziffern und Sonderzeichen

- Passwortdauer und Anzahl der erlaubten Passwortänderungen

- Passworthistorie

Diese Funktion kann helfen die Sicherheit zu erhöhen, da es ermöglicht die Passwortrichtlinien entsprechend dem Risiko der Benutzer oder Gruppen anzupassen. Zum Beispiel kann für administrative Accounts eine höhere Passwortkomplexität erforderlich sein als für normale Benutzer.

Es ist wichtig, dass Passwortrichtlinien regelmäßig überprüft und angepasst werden, um sicherzustellen, dass sie den aktuellen Sicherheitsbedürfnissen entsprechen und die Sicherheit nicht beeinträchtigt wird.

Im Zusammenhang mit der AD Tiering Struktur können so für die unterschiedlichen Tiers verschiedene Kennwortrichtlinien angewendet werden.

Im Folgenden werden wir eine typische Empfehlung umsetzen:

Alles, was wir hierzu benötigen, ist eine Powershell samt Active Directory Module.

Erstellung einer „PSO 190 days“ Richtlinie für Service-Accounts:

New-ADFineGrainedPasswordPolicy -Name "PSO 190 days" -Precedence 500 -ComplexityEnabled $true -Description "Password Policy for service accounts 190 days" -DisplayName "PSO 190 days service accounts" -LockoutDuration "0.12:00:00" -LockoutObservationWindow "0.00:15:00" -LockoutThreshold 2 -MaxPasswordAge "190.00:00:0" -MinPasswordAge "1.00:00:00" -MinPasswordLength 15 -PasswordHistoryCount 5 -ReversibleEncryptionEnabled $falseErstellung einer „PSO 180 days“ Richtlinie für normale Benutzer:

New-ADFineGrainedPasswordPolicy -Name "PSO 180 days" -Precedence 500 -ComplexityEnabled $true -Description "Password Policy for Office Users 180 days" -DisplayName "PSO 180 days Office Users" -LockoutDuration "0.00:30:00" -LockoutObservervationWindow "0.00:15:00" -LockoutThreshold 5 -MaxPasswordAge "180.00:00:0" -MinPasswordAge "1.00:00:00" -MinPasswordLenght 10 -PasswordHistoryCount 5 -ReversibleEncryptionEnabled $falseErstellung einer „PSO 90 days“ Richtlinie für T-0 sowie T-1 Administratoren:

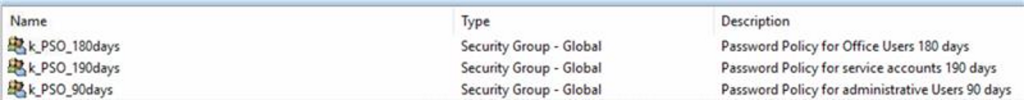

New-ADFineGrainedPasswordPolicy -Name "PSO 90 days" -Precedence 500 -ComplexityEnabled $true -Description "Password Policy for administrative Users 90 days" -DisplayName "PSO 90 days administrative Users" -LockoutDuration "0.12:00:00" -LockoutObservationWindow "0.00:15:00" -LockoutThreshold 5 -MaxPasswordAge "90.00:00:0" -MinPasswordAge "1.00:00:00" -MinPasswordLength 12 -PasswordHistoryCount 5 -ReversibleEncryptionEnabled $falseDie Zuweisung der einzelnen Richtlinien erfolgt über Gruppenmitgliedschaften. Hierzu erstellen wir 3 globale Gruppen im AD.

Nun verknüpfen wir die Richtlinien mit den neuen globalen Gruppen:

Add-ADFineGrainedPasswordPolicySubject "PSO 180 days" -Subjects k_PSO_180days

Add-ADFineGrainedPasswordPolicySubject "PSO 90 days" -Subjects k_PSO_90days

Add-ADFineGrainedPasswordPolicySubject "PSO 190 days" -Subjects k_PSO_190daysNun ordnen wir sämtlichen Benutzeraccounts eine Richtlinie zu. Hierzu nehmen wir den Benutzer Julian.Schuetz mit in die Gruppe „k_PSO_180days“ mit auf. Den Benutzer T0-pad-jschuetz nehmen wir in die Gruppe „k_PSO_90days“ mit auf. Und den Service-Account T1-SVC-Sophos, Sie ahnen es sicherlich schon, nehmen wir in die Gruppe „k_PSO_190days“ mit auf.

Mit dem folgenden Befehl können wir nun die Anwendung der neuen Kennwortrichtlinie validieren:

Get-ADUserResultantPasswordPolicy -Identity julian.schuetzEs empfiehlt sich für sämtliche Service-Accounts ein Verzeichnis zu pflegen:

| # | Service Account | SOP | Interval |

| 1 | KRBTGT | PWChange_KRBTGT.docx | Alle 3 Monate |

| 2 | Azureadssoacc | PWCHange_AzureADCCOACC.docx | Alle 30 Tage |

| 3 | T1-SVC-Sophos | PWCHange_T1-SVC-Sophos.docx | k_PSO_190days |

| 4 | Ergänzen und Pflegen | |

Der Vorteil liegt auf der Hand, durch die Pflege von einem Verzeichnis, können regelmäßige Kennwortänderungen für die Service-Accounts in den Administratoren Alltag leicht integriert werden. Jede Applikation erhält somit einen eigenständigen Account und eine passende Anleitung für den regelmäßigen Kennwortwechsel.

Für die kritischen Administratoren Gruppen im Active Directory sollten Break Glass Accounts eingerichtet. Die Passwörter für diese Accounts sind entsprechend lang und schützenswert und müssen ebenfalls in regelmäßigen Abständen geändert werden.