Heute möchte ich euch über die neueste Version des Hybrid Configuration Wizard (HCW) berichten, die Microsoft am 24ten Januar 2024 veröffentlicht hat. Der HCW ist ein nützliches Tool, um eine Hybrid-Konfiguration zwischen Exchange Server und Exchange Online einzurichten und zu verwalten.

Was ist neu am HCW?

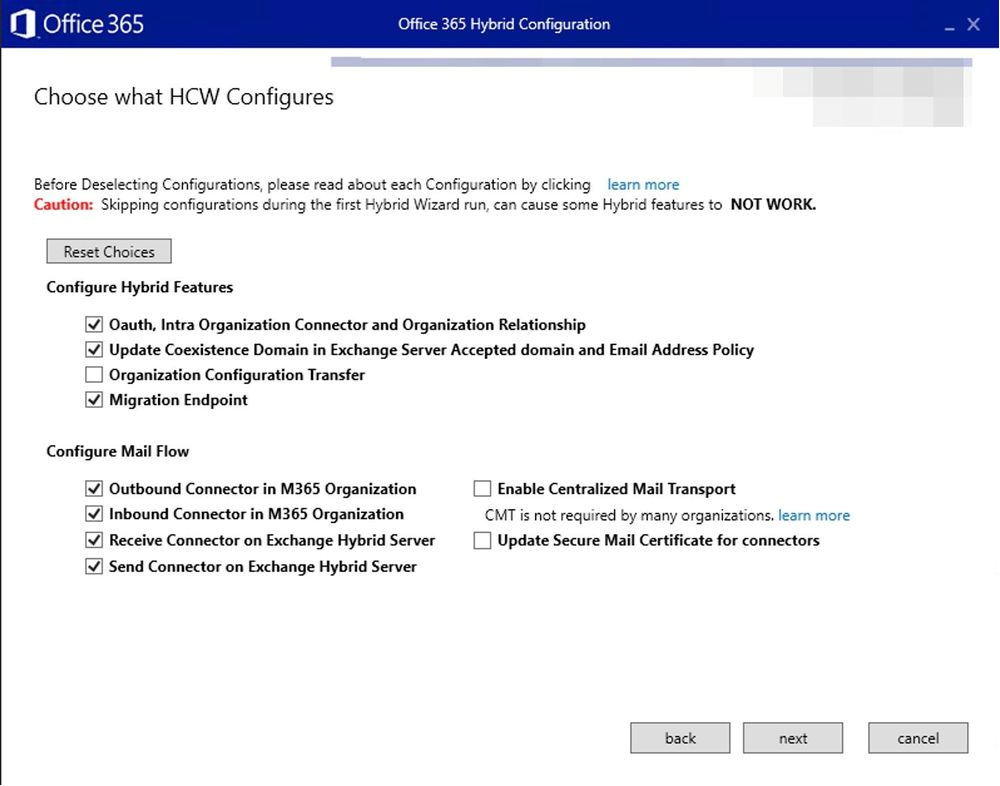

Die wichtigste Neuerung ist die Möglichkeit, bei einem erneuten Ausführen des HCW explizit auszuwählen, welche Konfigurationen durchgeführt werden sollen. Bisher konnte es passieren, dass der HCW einige Einstellungen, die manuell angepasst wurden, auf die Standardwerte zurücksetzte. Dies war vor allem bei der wichtigen Einstellung „Centralized Mail Transport“ ein kritischer Punkt. Denn die zuvor gesetzte Einstellung wurde bei einem erneuten Ausführen des Assistenten immer deaktiviert. Was gravierende Auswirkungen auf dem Mail-Fluss zur Folge hatte.

Das ist nun vorbei, denn der HCW erlaubt es, gezielt die gewünschten Konfigurationen anzuhaken. Das ist besonders praktisch für wiederkehrende Aufgaben wie das Zertifikatsmanagement.

Einfachere Aktualisierung der Zertifikate

Eine weitere neue Funktion ist die Option “Update Secure Mail Certificate for connectors”. Diese findet man im Bereich “Configure Mail Flow”. Damit kann man das TLS-Zertifikat, welches für den Mail-Fluss zwischen Exchange Server und Exchange Online verwendet wird, erneuern oder ersetzen. Nachdem man das neue Zertifikat installiert hat, muss man nur noch den HCW ausführen, die Option ankreuzen und auf “Update” klicken. Der HCW kümmert sich dann um die nötigen Anpassungen der Konnektoren.

Änderungen der notwendigen Berechtigungen

Außerdem hat Microsoft Anforderungen der Berechtigungen, die für die Durchführung von Hybrid-Konfigurationen in Microsoft 365 erforderlich sind, angepasst.

Diese Anpassungen reduzieren die Szenarien, in denen Globale Admin-Berechtigungen erforderlich sind, wenn man den HCW ausführt, um Änderungen an einer bestehenden Hybrid-Konfiguration vorzunehmen.

Organisationsverwaltungs-Berechtigungen in Exchange On-Premises und Exchange Online sind nun für die häufigsten Szenarien ausreichend

Bitte beachten Sie, dass für eine erste Hybrid-Einrichtung weiterhin Globale Admin-Berechtigungen in Microsoft 365 erforderlich sind!

Was sind die Vorteile des HCW?

Der HCW erleichtert die Einrichtung und Verwaltung einer Hybrid-Konfiguration zwischen Exchange Server und Exchange Online. Er führt automatisch die erforderlichen Schritte aus, um eine sichere und zuverlässige Verbindung zwischen den beiden Umgebungen herzustellen. Er unterstützt auch verschiedene Szenarien, wie z.B. die Migration von Postfächern, die gemeinsame Nutzung von Kalendern und Kontakten, die Verwendung von Teams oder die Einhaltung von Compliance-Anforderungen.

Wo kann man mehr über den neuen HCW erfahren?

Microsoft hat die Dokumentation des HCW aktualisiert, um die neuesten Änderungen und die Szenarien, in denen die neue Funktion “Exchange Hybrid-Konfiguration auswählen” verwendet werden kann, zu erklären. Man kann die Dokumentation hier finden.

Fazit

Der HCW ist nun flexibel und anpassbar. Er ermöglicht es, die Hybrid-Konfiguration nach den eigenen Bedürfnissen und Präferenzen zu gestalten. Er bietet die Möglichkeit, die Konfiguration jederzeit zu ändern oder zu aktualisieren, ohne die bestehende Funktionalität zu beeinträchtigen.