Ein weiterer wichtiger Schritt hin zu einer Zero-Trust-Implementierung ist es, sämtliche Anwendungen zu schützen. Azure AD (AAD), als zentrales IAM ermöglicht es einfach, die strengen Benutzerzugriffskontrollen, welche mit MFA und dem bedingten Zugriff (Conditional Access) eingerichtet wurden, für weitere Anwendungen durchzusetzen.

Um Ihre Anwendungen zu schützen, sollten Sie daher zunächst AAD für alle Ihre SaaS-Anwendungen mit SAML, OAuth oder OIDC konfigurieren.

Für Anwendungen, welche diese modernen Protokolle nicht unterstützen, verbinden Sie Ihre VPN-Lösung mit der Azure AD Authentifizierung. Dadurch können Sie die erweiterte Geräte- und Benutzervalidierung nutzen, um so die Sicherheit signifikant zu erhöhen.

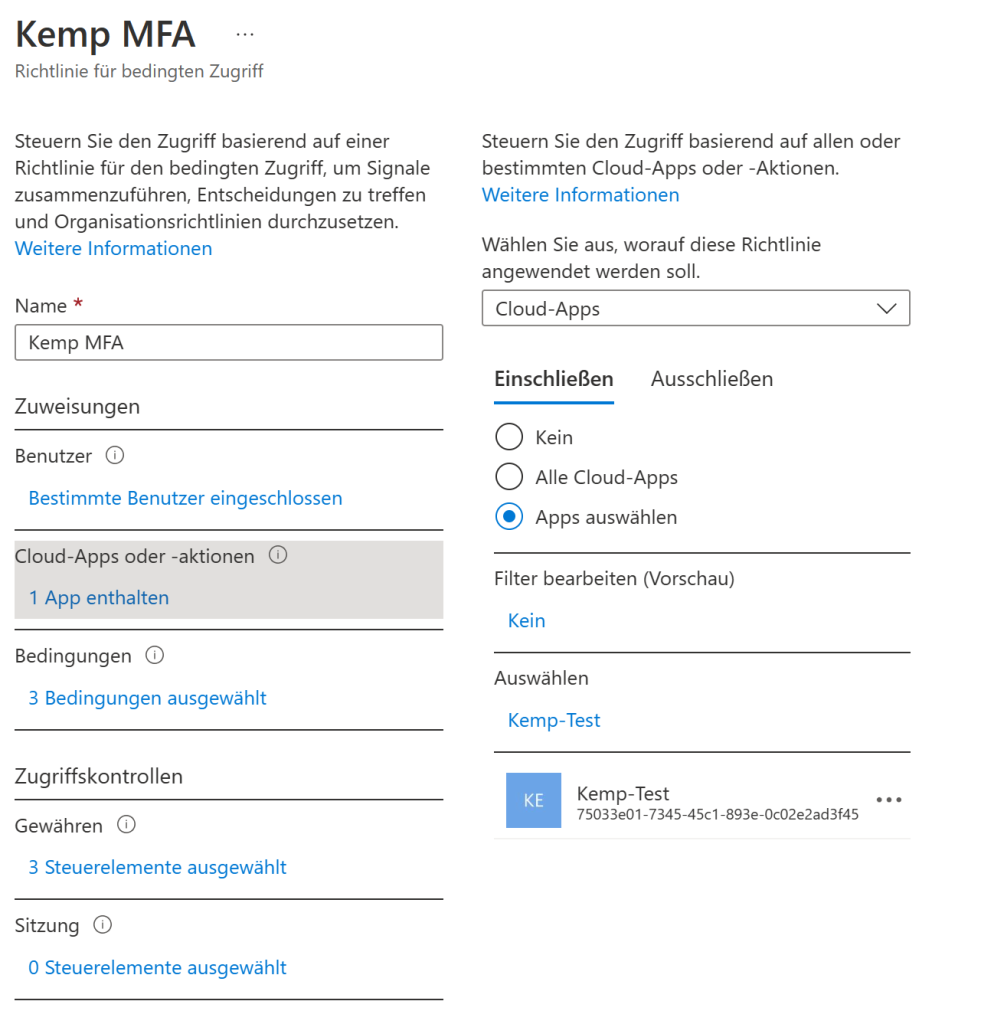

Der nächste Schritt besteht darin, Anwendungen von VPNs weg zu verlagern, indem bestehende On-Prem-Geschäftsanwendungen und IaaS-Anwendungen über Azure App Proxy, Kemp Loadbalancer oder NetScaler veröffentlicht werden.

Dies schützt nicht nur die Anwendung, sondern ermöglicht es Ihnen auch, Benutzerkonten den Zugriff auf eine einzelne Anwendung zu beschränken. Im Gegensatz zu herkömmlichen VPNs, welche häufig Zugriff auf alle Ports und Protokolle in einem Netzwerk bieten. Und somit eher der Vergangenheit angehören.

Wir erinnern uns, ein wichtiger Ansatz von einer Zero-Trust-Implementierung ist es:

Benutzerkonten erhalten keinen pauschalen Zugriff auf Anwendungen, Dienste und Dateien, sondern lediglich Zugriff auf die Ressourcen, welche diese für die jeweilige Aufgabe benötigen.